La revelación de una serie de ataques en curso contra iPhones por parte de la empresa rusa de ciberseguridad Kaspersky ha sacado a la luz la Operación Triangulación. La campaña aprovecha una iOS defecto y iMessage métodos de clic cero para instalar malware sin requerir la participación del usuario.

En un esfuerzo por contrarrestar esta amenaza, kaspersky ha bautizado la operación como “Operación Triangulación” y está invitando a cualquier persona con el conocimiento a presentarse y trabajar con ellos.

Este artículo explora los detalles de la campaña, sus resultados y los cargos formulados por la agencia de inteligencia y seguridad FSB de Rusia.

La Operación Triangulación usa una falla de iOS

Una investigación de Kaspersky indica que clic cero de iMessage Los ataques utilizados por los piratas informáticos para aprovechar una vulnerabilidad de iOS han tenido éxito en iPhones vinculado a su red.

Estos métodos permiten la distribución de código malicioso a los dispositivos sin involucrar al usuario. Al aprovechar esta vulnerabilidad, los atacantes pueden descargar de forma encubierta más malware de sus servidores.

Incluso si el mensaje original y el archivo adjunto son eliminado rápidamentese deja atrás una carga útil oculta con derechos de raíz, lo que brinda a los atacantes la capacidad de recopilar datos privados, emitir comandos remotos y mantener la persistencia.

El troyano es analizado minuciosamente por la Operación Triangulación

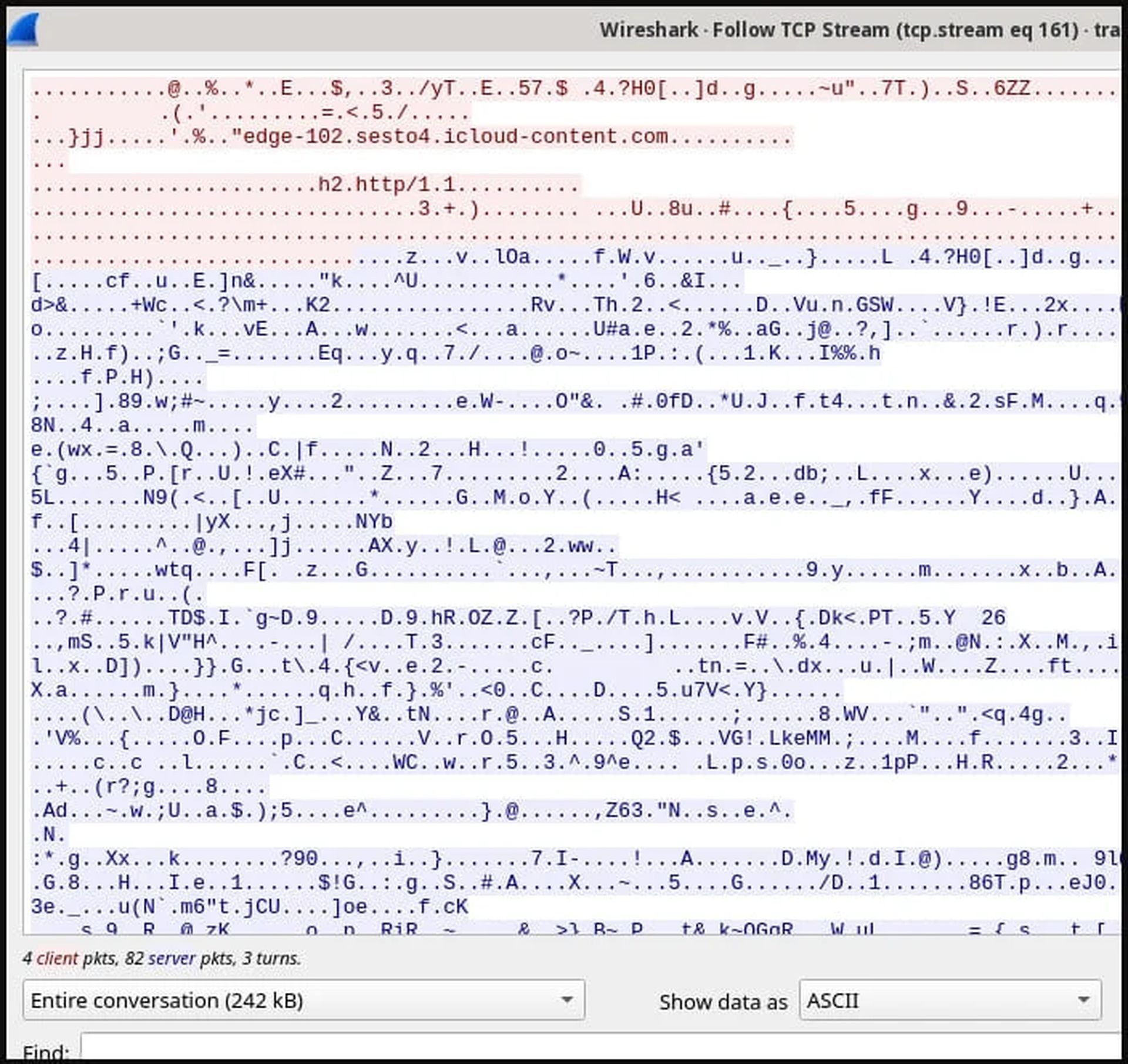

kaspersky usé la Móvil Verificación Kit de herramientas para analizar el virus con gran detalle con el fin de superar las dificultades presentadas por iOS arquitectura cerrada. Se descubrieron detalles importantes sobre el procedimiento de ataque y el funcionamiento del virus al generar copias de seguridad del sistema de archivos de iPhones comprometidos.

Siguen existiendo indicadores de infección a pesar de los intentos del malware de eliminar la evidencia de su presencia. Estos incluyen inyección de biblioteca obsoleta, alteraciones en los archivos del sistema que impiden la instalación de actualizaciones de iOS y patrones de consumo de datos inusuales.

Los síntomas de infección se notaron por primera vez en 2019, según un análisis posterior de los datos recopilados. Notablemente, iOS 15.7 fue la versión más reciente de iOS ser objetivo de este kit de herramientas malicioso, aunque iOS 16.5 fue la actualización importante más reciente en el momento de la investigación. Es fundamental tener en cuenta que más adelante iOS las actualizaciones pueden haber solucionado la falla que se aprovechó en estos ataques, reduciendo el peligro para los dispositivos que ejecutan las versiones más recientes.

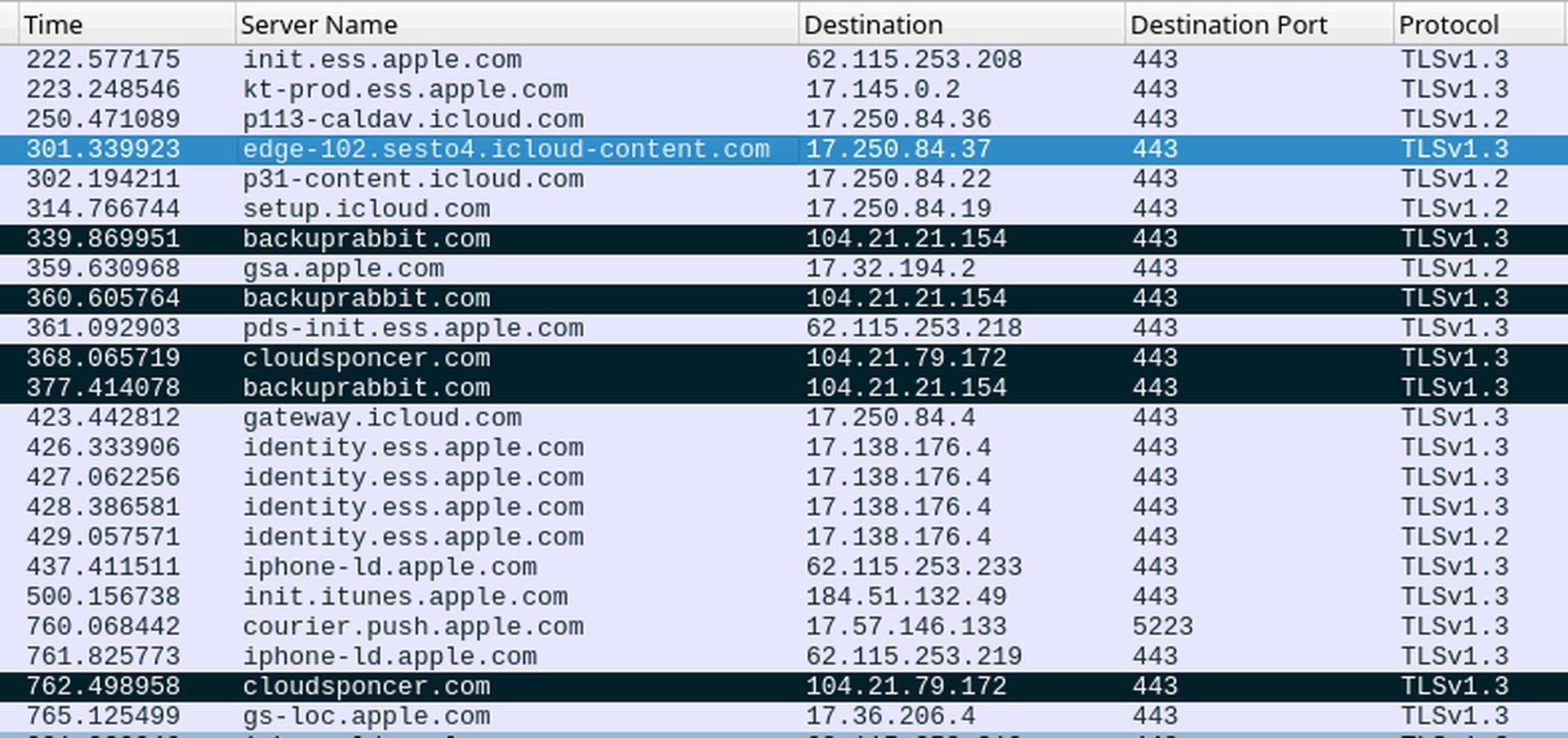

Sitios web vinculados a comportamientos dañinos

Kaspersky ha puesto a disposición de los administradores de seguridad una lista de 15 dominios vinculados a la Operación Triangulación. Los administradores pueden detectar cualquier explotación en sus dispositivos revisando los registros de DNS antiguos.

Tan pronto como el malware tiene más acceso, descarga un conjunto de herramientas completo que brinda a los atacantes control sobre la ejecución de instrucciones, la recopilación de datos del usuario y del sistema, y la recuperación de más módulos desde un servidor de comando y control (C2). .

Es importante tener en cuenta la falta de capacidades de persistencia en el kit de herramientas APT empleado en estos ataques. Por lo tanto, un reinicio rápido del dispositivo detiene de manera eficiente la actividad del malware. La información específica sobre las capacidades del malware aún es escasa porque el estudio final de la carga útil aún está en progreso.

Rusia acusa a EE.UU.

Junto con los hallazgos de Kaspersky, los cargos de cooperación entre Apple y el NSA han sido realizados por la agencia de inteligencia y seguridad FSB de Rusia. De acuerdo con la FSBApple dio a sabiendas la NSA una puerta trasera, que permite a la NSA infectar iPhones rusos con malware.

Además, afirman que varios dispositivos pirateados pertenecían a miembros del personal de varias embajadas y miembros del gobierno ruso. El FSB Sin embargo, no ha ofrecido ningún dato concreto para respaldar estas afirmaciones.

El estado ruso alentó previamente a su administración presidencial y al personal del gobierno a dejar de usar iPhones de Apple y mantenerse alejado de los equipos fabricados en Estados Unidos. Se confirmaron los efectos de los ataques a la sede de Kaspersky en Moscú y al personal internacional.

Sin embargo, la empresa dejó en claro que debido a que no tiene acceso a la información técnica de investigación del gobierno, no puede confirmar una conexión directa entre sus resultados y el informe del FSB. Sin embargo, el CERT ruso ha publicado una advertencia que vincula la afirmación del FSB con los resultados de Kaspersky.

¿Te gusta la ciberseguridad? Entonces debería consultar nuestro artículo El papel de la ciberseguridad en el cumplimiento.

Source: Operación Triangulación expuesta: El desafío de la ciberseguridad global