En una sorprendente revelación, los investigadores de ciberseguridad de CYFIRMA han descubierto una aplicación maliciosa de Android llamada ‘Chat seguro,’ que ha sido utilizado por piratas informáticos para infiltrarse y robar informacion delicada de usuarios de plataformas de comunicación populares como Signal y WhatsApp. Sospechoso de estar vinculado a el grupo indio de piratería APT ‘Bahamut’, este software espía representa una seria amenaza para las personas en Asia del Sur.

En este artículo, arrojaremos luz sobre la modo operando de esta sofisticada campaña de ciberespionaje, al mismo tiempo que expone la peligros planteados a los usuarios desprevenidos.

Detalles del ataque

La aplicación ‘Chat seguro’ sirve como Caballo de Troya, Invitar a los usuarios bajo la apariencia de una plataforma de chat segura. A través de astutas técnicas de ingeniería social, se atrae a las víctimas para que crean que están haciendo la transición a un medio de comunicación más seguro. La aplicación está diseñada con una interfaz engañosa, imitando la aparición de una aplicación de chat legítima, e incluso guía a los usuarios a través de un proceso de registro aparentemente auténtico, inculcando una falsa sensación de credibilidad.

Adquirir permisos de nivel profundo

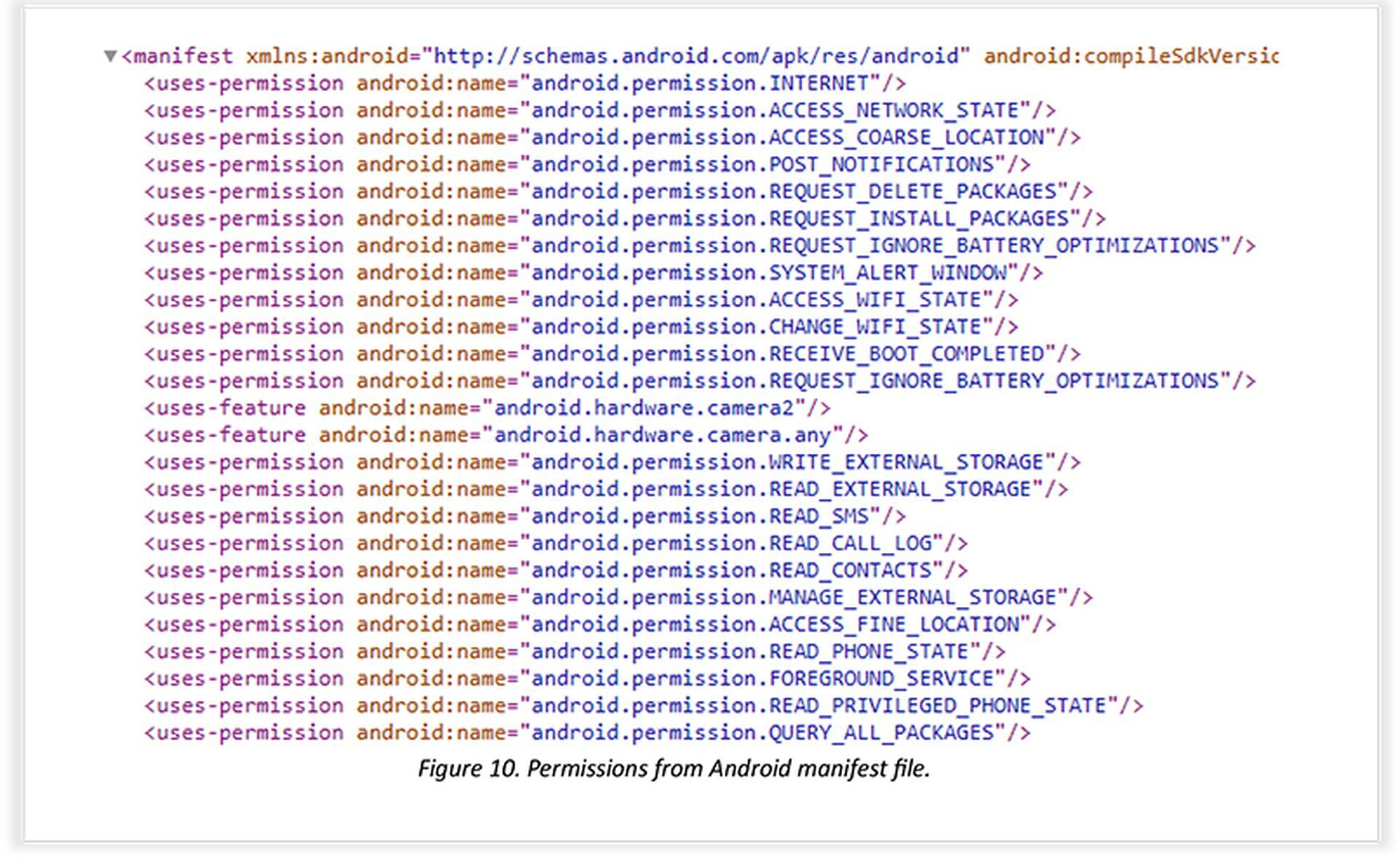

Un paso crucial en el ataque consiste en obtener permisos para utilizar Servicios de accesibilidad en el dispositivo de la víctima. Una vez adquiridos, estos permisos se explotan para conceder automáticamente al software espía acceso ampliado a datos confidenciales, incluyendo el lista de contactos, mensajes SMS, registros de llamadas, almacenamiento de dispositivos externos, y ubicación GPS precisa información.

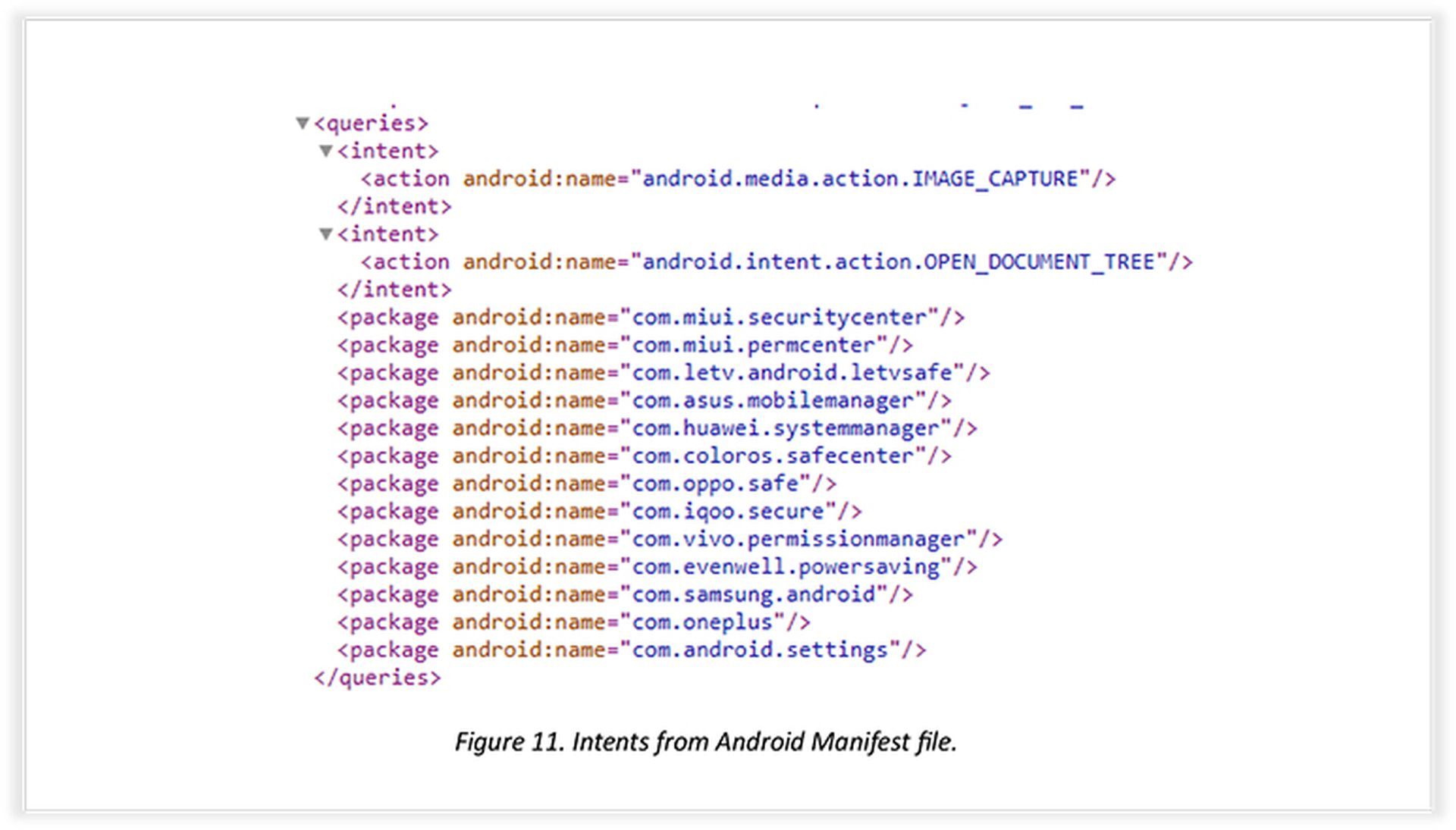

Para disfrazar aún más sus intenciones, la aplicación maliciosa interactúa con otras aplicaciones de comunicación ya instalado en el dispositivo. Mediante el uso de intenciones y permisos específicos, ‘Chat seguro’ puede obtener acceso a datos de plataformas como Telegrama, Señal, WhatsApp, Viber, y Facebook Messenger. Esta integración estratégica permite que el software espía permanecer sin ser detectado mientras roba silenciosamente información de usuarios desprevenidos.

Técnicas de exfiltración y evasión de datos

Un dedicado módulo de exfiltración de datos facilita la transferencia de información robada desde el dispositivo infectado al comando del atacante y servidor de control (C2) a través del puerto 2053. Los datos robados se cifran utilizando algoritmos sofisticados, que incluyen RSA, BCE, y Relleno OAEPP, que proporcionan una capa adicional de seguridad para los piratas informáticos. Además, los atacantes emplean un “letsencrypt” certificado para eludir los intentos de interceptación, por lo que es extremadamente desafiante para que los sistemas de seguridad detecten y detengan el proceso de exfiltración.

Bahamut: ¿Grupo de piratería patrocinado por el estado?

Los investigadores de CYFIRMA afirman haber acumulado pruebas convincentes que vinculan al grupo ‘Bahamut’ con actividades asociadas con un gobierno estatal específico en la India. En particular, el grupo comparte sorprendentes similitudes con el ‘No APT’ (APT-C-35) grupo de amenazas, también se cree que es patrocinado por el estado. el compartido autoridad certificadora, metodologías de robo de datos, y ámbito de orientación todos apuntan hacia una posible colaboración o superposición entre los dos grupos.

El mes pasado, un ciberataque internacional también se percibió como patrocinado por el estado cuando los piratas informáticos chinos violaron el gobierno de los EE. UU. Utilizando un error en la nube de Microsoft.

El surgimiento de ‘Chat seguro’ como herramienta para el robo de datos subraya la creciente sofisticación del ciberespionaje campañas A medida que los piratas informáticos continúan explotando tácticas de ingeniería social y técnicas avanzadas de evasión, es imperativo que los usuarios tenga cuidado y solo instale aplicaciones de fuentes confiables. Vigilancia y adopción de robustas medidas de ciberseguridad son esenciales para salvaguardar los datos personales y evitar ser víctima de ataques tan insidiosos. Conciencia pública, colaboración entre investigadores de seguridad, y acción inmediata por parte de las empresas de tecnología siguen siendo vitales en la batalla en curso contra las ciberamenazas.

Crédito de la imagen destacada: Joan Gamell/Unsplash