La guerra cibernética continúa mientras los piratas informáticos rusos atacan e infiltran varias entidades gubernamentales y públicas para ayudar a la invasión de Ucrania por parte de su país. Después de más de un mes desde que Rusia lanzó un ataque contra Ucrania, las cosas siguen igual.

La guerra también tiene lugar en línea, y la red lanzada por los piratas informáticos rusos patrocinados por el estado es cada día más grande. Ya sea que intente ingresar a los sistemas para robar información clasificada o algo peor, hay muchos objetivos en el frente cibernético. La aparición de la botnet rusa Cyclops Blink fue identificada recientemente por la empresa de software de ciberseguridad Trend Micro en un informe. Este es solo el último ejemplo de cómo dicha actividad se ha vuelto cada vez más común.

¿Qué es Cyclops Blink?

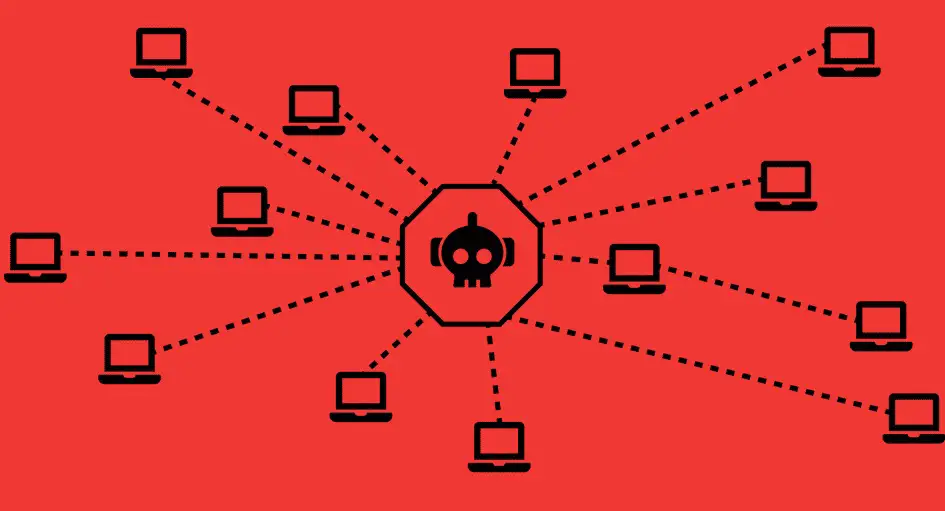

Según un informe de Trend Micro, una “botnet patrocinada por el estado” conocida como Cyclops Blink ha estado operando desde al menos 2019 y está conectada a un grupo denominado Sandworm o Voodoo Bear. El grupo se ha relacionado con un ataque de 2015 a la infraestructura eléctrica de Ucrania, así como con interrupciones en la República de Georgia y en los Juegos Olímpicos de 2018. El hardware de seguridad de red Firebox parece ser el objetivo de Voodoo Bear con Cyclops Blink, razón por la cual los dispositivos y enrutadores Asus de WatchGuard están siendo atacados. El informe afirma que la botnet no está dirigida a “organizaciones críticas, o aquellas que tienen un valor evidente en el espionaje económico, político o militar”.

¿Cuál es el objetivo final de los piratas informáticos rusos?

Sin embargo, esto no es “no hay daño, no hay falta”. El informe afirma que los expertos en seguridad creen que el objetivo principal de los piratas informáticos rusos con Cyclops Blink es establecer una base para futuros ataques a objetivos de alto valor. Básicamente, Cyclops Blink se creó para infectar enrutadores y usarlos para robar datos o lanzar ataques contra otros objetivos. Debido a que pueden ser más fáciles de explotar debido a actualizaciones menos frecuentes y seguridad de bajo grado o sin seguridad, los enrutadores Asus sin conexión militar o política en particular pueden verse comprometidos más fácilmente. El dispositivo pirateado se usa para configurar puntos de acceso remoto para servidores de comando y control. En los términos más crudos, las incautaciones aparentemente aleatorias de dispositivos sin valor de inteligencia aparente podrían indicar que esta es la preparación para algo más grande que está en camino. Esto crea la aterradora noción de “redes de bots eternas”, en las que las máquinas están permanentemente conectadas.

Asus fue notificado de los ataques y declaró en una declaración del 17 de marzo en su página de Aviso de seguridad del producto que está investigando Cyclops Blink y tomando medidas correctivas. Ofreció una lista de verificación de seguridad que los propietarios de la red pueden usar para aumentar su protección, así como una lista de todos los dispositivos afectados. Cyclops Blink es tan peligroso que se recomienda que los usuarios que sospechen que están infectados simplemente reemplacen sus enrutadores porque incluso un restablecimiento de fábrica no será suficiente.