Recientemente, la ciberseguridad ha sido testigo de una nueva amenaza: un malware sofisticado que ataca a los sitios web de WordPress. Este malware se disfraza hábilmente como el popular complemento de seguridad WordFence, lo que crea una falsa sensación de seguridad al tiempo que deshabilita mecanismos de protección esenciales y abre puertas traseras para los atacantes.

Una comprobación de rutina revela un malware oculto en WordPress

El descubrimiento de este software malicioso se produjo durante una investigación estándar de un sitio web WordPress comprometido. El administrador del sitio, inicialmente preocupado por el posible robo de tarjetas de crédito, había eliminado con éxito la amenaza inmediata. Sin embargo, un análisis más profundo realizado por los expertos en seguridad de Sucuri descubrió un problema más insidioso: un complemento malicioso diseñado para eludir la detección de WordFence y neutralizar sus funciones.

El uso de complementos maliciosos es una táctica habitual que emplean los atacantes para infiltrarse en los sitios web de WordPress, en particular en aquellos con cuentas de administrador comprometidas. Estos complementos suelen camuflarse bajo nombres genéricos y se integran perfectamente en el entorno del sitio. En este caso en particular, el complemento sospechoso se llamaba wp-engine-fast-action, un nombre engañoso ya que el sitio web no estaba alojado en WPEngine y no existe ningún complemento legítimo con ese nombre.

La vulnerabilidad de WordFence bajo la lupa

WordFence, que cuenta con más de 5 millones de instalaciones activas, es una solución de seguridad líder para sitios web de WordPress. Sin embargo, a pesar de sus sólidas funciones, que incluyen autenticación de dos factores y un servicio de firewall, no es inmune a la explotación. El complemento malicioso wp-engine-fast-action contenía un script que ocultaba su verdadero propósito mediante codificación base64, concatenación y cadenas invertidas.

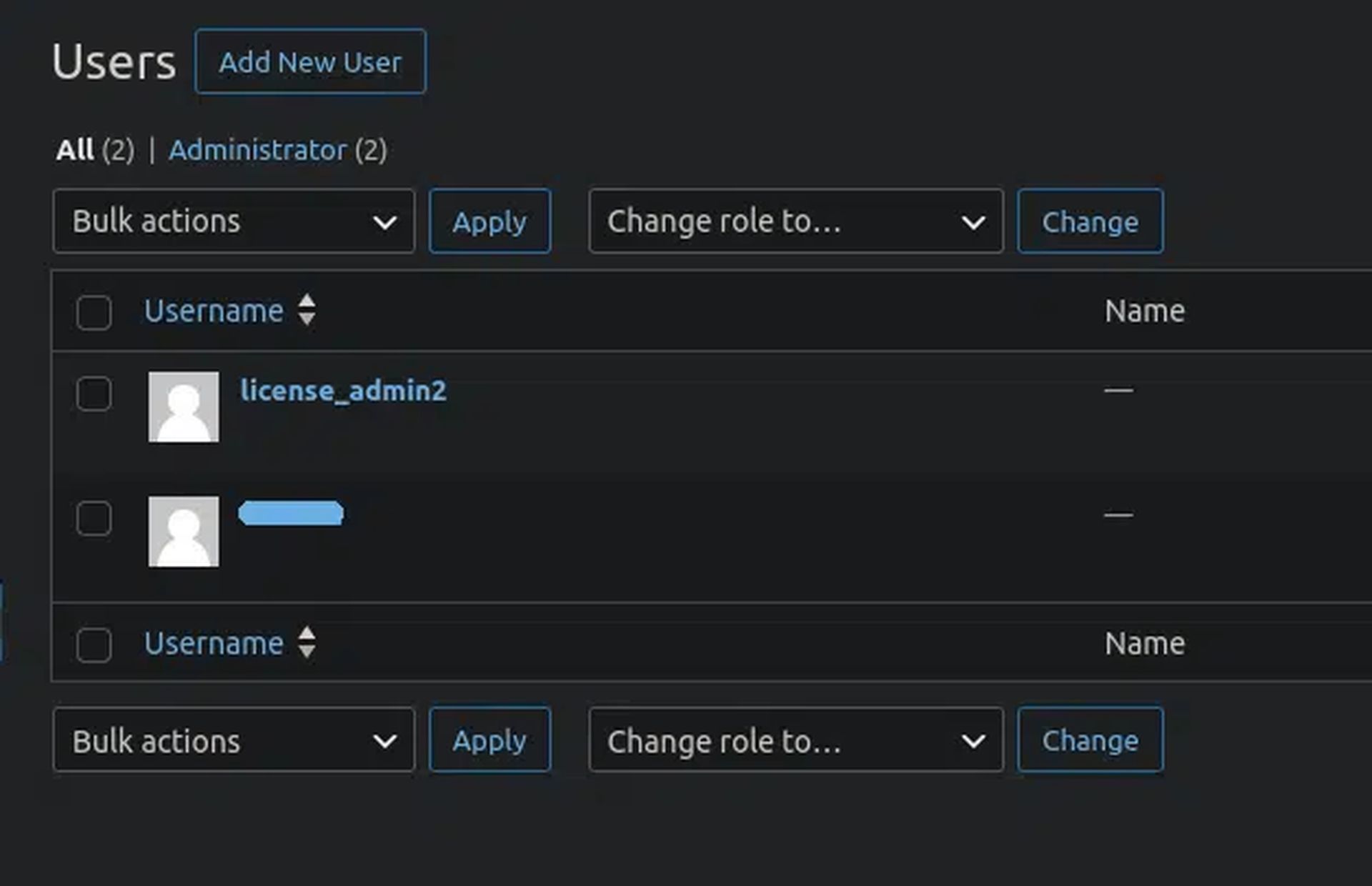

Una vez decodificado, la intención dañina del complemento quedó clara: renombró el directorio del complemento WordFence a “wordfence1”, deshabilitándolo efectivamente, creó un nuevo usuario administrador malicioso o elevó los privilegios de un usuario existente llamado license_admin2 y sirvió como un vector de reinfección potencial, asegurando el acceso continuo para los atacantes incluso después de la eliminación inicial del malware.

Un disfraz ingenioso

Para evitar aún más la detección, los atacantes incorporaron archivos adicionales (main.js y style.css) al complemento. El archivo main.js contenía código JavaScript ofuscado que manipulaba visualmente la configuración de WordFence, creando la ilusión de que los análisis de seguridad estaban activos cuando no lo estaban. El archivo style.css ocultaba la presencia del complemento falso y del usuario administrador malicioso del panel de control de WordPress. Este código engañoso, aunque breve, era increíblemente eficaz para engañar a los usuarios y hacerles creer que su sitio era seguro.

Cómo proteger su sitio web de WordPress

Si bien WordFence sigue siendo una herramienta de seguridad valiosa para los sitios de WordPress, este incidente destaca la importancia de garantizar que todas sus funciones estén configuradas correctamente y de permanecer alerta ante posibles vulnerabilidades. Sucuri recomienda varias medidas para mitigar las amenazas de manera eficaz:

- Autenticación de dos factores (2FA):Esto agrega una capa adicional de seguridad a los inicios de sesión, requiriendo un paso de verificación adicional más allá de solo un nombre de usuario y una contraseña.

- Proteger wp-config.php:La implementación de medidas de seguridad como disallow_file_edit y disallow_file_mods puede evitar modificaciones no autorizadas a este archivo crítico.

- Actualizaciones periódicasMantener WordPress, los temas y los complementos actualizados garantiza que se solucionen las vulnerabilidades conocidas.

- Cortafuegos del sitio web:Esto puede proteger contra ataques de fuerza bruta y bloquear bots maliciosos.

Monitoreo de la integridad de los archivos: el uso de soluciones de escaneo externas puede ayudar a detectar cambios no autorizados en los archivos del sitio web.

El descubrimiento de este nuevo malware para WordPress es un duro recordatorio del constante juego del gato y el ratón entre los profesionales de la ciberseguridad y los cibercriminales. Recuerde mantenerse informado sobre las últimas amenazas y tomar medidas proactivas para proteger su sitio web de WordPress.

Crédito de la imagen destacada: No lo hagas/Unsplash

Source: El malware de WordPress se oculta tras la protección de WordFence