Un ataque en curso a la cadena de suministro que ha pirateado a 3CX supuestamente utiliza una variante firmada digitalmente y troyana del cliente de escritorio 3CX Voice Over Internet Protocol (VOIP) para apuntar a los clientes de la empresa.

La Central Telefónica 3CX es utilizada por más de 600.000 empresas en todo el mundo y tiene más de 12 millones de usuarios diarios. 3CX es una empresa de desarrollo de software VoIP IPBX.

Numerosas empresas e instituciones conocidas, incluidas American Express, Coca-Cola, McDonald’s, BMW, Honda, Air France, Toyota, Mercedes-Benz, IKEA y el Servicio Nacional de Salud del Reino Unido, se encuentran entre los clientes de la empresa (que publicó una alerta el jueves).

Los investigadores de seguridad de Sophos y CrowdStrike informaron que los atacantes apuntan sus ataques a los usuarios del software de softphone 3CX que ejecutan Windows y macOS.

“La actividad maliciosa incluye la señalización a la infraestructura controlada por el actor, el despliegue de cargas útiles de segunda etapa y, en un pequeño número de casos, la actividad práctica del teclado”, dijo el equipo de inteligencia de amenazas de CrowdStrike.

“La actividad posterior a la explotación más común observada hasta la fecha es la generación de un shell de comando interactivo”, también advirtió el servicio de Detección y Respuesta Administrada de Sophos.

Si bien los expertos de Sophos afirman que “no pueden validar esta atribución con mucha confianza”, CrowdStrike cree que el ataque fue llevado a cabo por la organización de hackers Labyrinth Collima, que cuenta con el apoyo del gobierno de Corea del Norte. El reclamo de CrowdStrike preocupa a muchos usuarios de 3CX aunque aún no se ha confirmado. Últimamente, estas preocupantes noticias sobre hacking han visto una chispa: Linus Tech Tips hackeado en YouTube

Se sabe que el comportamiento de Labyrinth Collima se superpone con el de otros actores de amenazas, como Lazarus Group de Kaspersky, Covellite de Dragos, UNC4034 de Mandiant, Zinc de Microsoft y Nickel Academy de Secureworks.

¿Cómo fue hackeado 3CX en un ataque a la cadena de suministro?

En informes publicados el jueves pasado por la noche, SentinelOne y Sophos también revelaron que el programa de escritorio 3CX troyanizado se está descargando como parte de un ataque a la cadena de suministro.

SentinelOne ha llamado a este asalto a la cadena de suministro “SmoothOperator”. Comienza cuando se descarga el instalador MSI del sitio web de 3CX o se emite una actualización a una aplicación de escritorio que ya se ha configurado.

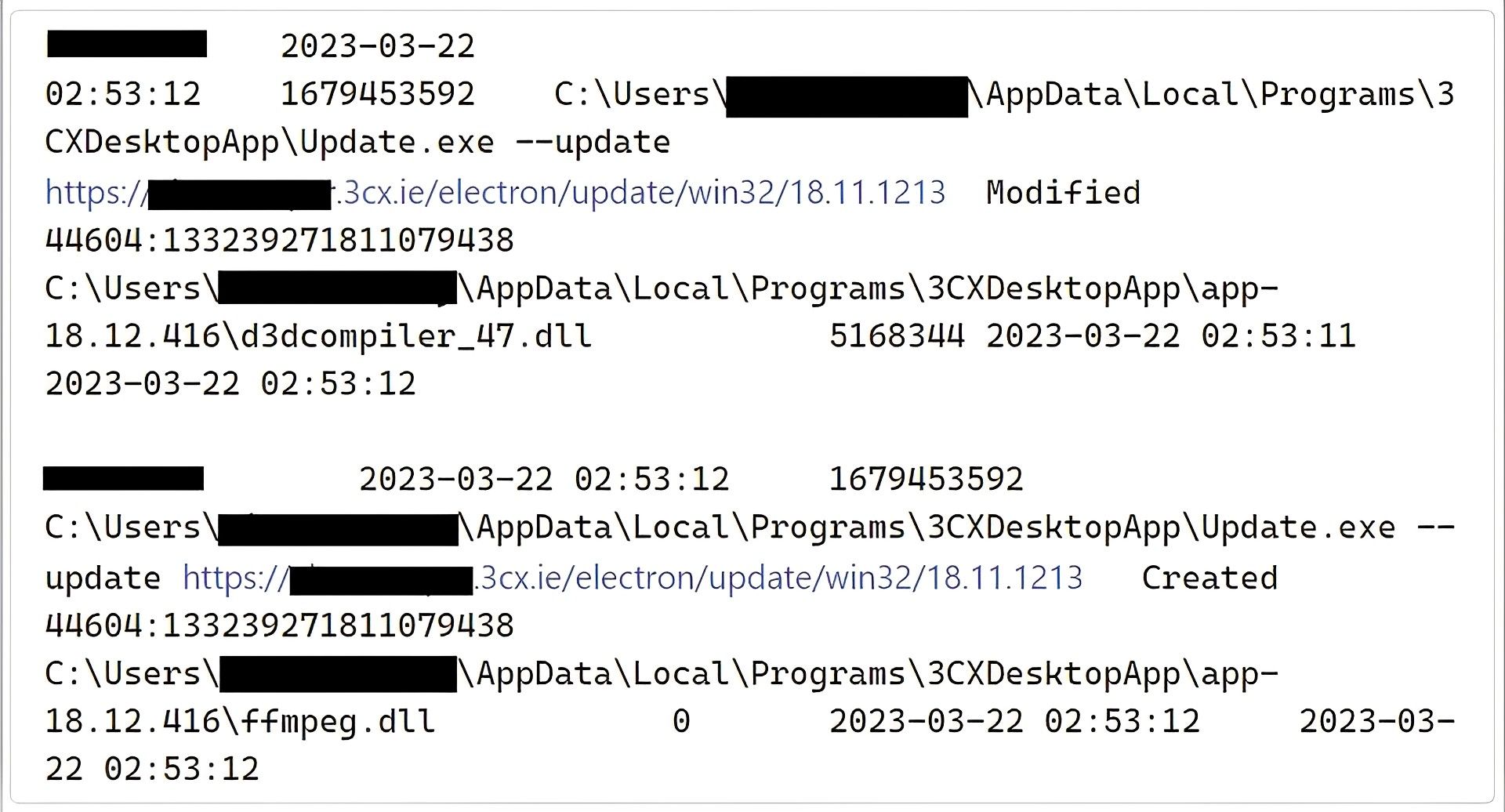

Los archivos DLL maliciosos ffmpeg.dll [VirusTotal] y d3dcompiler 47.dll [VirusTotal] se extraen cuando se instala el MSI o la actualización y se utilizan para llevar a cabo la siguiente fase del ataque.

A pesar de que la DLL maliciosa ffmpeg.dll se descargará y se usará para extraer y descifrar una carga útil cifrada de d3dcompiler 47.dll, Sophos afirma que el ejecutable 3CXDesktopApp.exe no es malicioso.

Para descargar archivos de íconos almacenados en GitHub que incluyen texto codificado en Base64 adjunto al final de las imágenes, se ejecutará este código shell encriptado de d3dcompiler 47.dll.

Estos íconos se mantienen en un repositorio de GitHub, lo que indica que el primer ícono se publicó el 7 de diciembre de 2022.

Según SentinelOne, el malware usa estas cadenas Base64 para descargar una carga útil final, una DLL desconocida, que roba información de los dispositivos infectados.

Los perfiles de usuario de Chrome, Edge, Brave y Firefox pueden contener datos y credenciales que este nuevo malware es capaz de robar, así como información del sistema.

“En este momento, no podemos confirmar que el instalador de Mac tenga un troyano similar. Nuestra investigación en curso incluye aplicaciones adicionales como la extensión de Chrome que también podría usarse para organizar ataques”, dijo SentinelOne.

Mientras tanto, el CEO de 3CX, Nick Galea, declaró en una publicación del foro el jueves por la mañana que se había insertado malware en el programa 3CX Desktop. Galea aconseja a todos los usuarios que desinstalen la aplicación de escritorio y, como resultado, cambien al cliente PWA.

“Como muchos de ustedes han notado, la aplicación de escritorio 3CX tiene un malware. Afecta al cliente de Windows Electron para los clientes que ejecutan la actualización 7. Se nos informó ayer por la noche y estamos trabajando en una actualización de la aplicación de escritorio que lanzaremos en las próximas horas”, compartió Galea en los foros de 3CX.

Source: 3CX pirateado en un ataque a la cadena de suministro que compromete a 12 millones de usuarios